این بار پای یک بدافزار عجیب یا باگ ناشناخته وسط نیست؛ پای «هوش مصنوعی» در میان است. هکری که با کمک AI توانسته در کمتر از ۱۰ دقیقه به سطح Admin در AWS برسد، زنگ خطر تازهای برای دنیای امنیت سایبری به صدا درآورده؛ خطری که نشان میدهد عصر حملات دستی به پایان رسیده و حالا رباتها هم وارد میدان شدهاند.

تیتری که در این مطلب خوانید و مقدمه بالا، یک سناریو خیالی یا سکانسی از یک فیلم علمی – تخیلی نیست. با اتفاقی روبرو هستیم که واقعاً افتاده و نشان میدهد دنیای ما تا چه حد از آن چیزی که خودش خلق کرده بیخبر است!

بنابر گزارشی که به تازگی توسط وبسایت The Register منتشر شده، محققان امنیتی بهتازگی پروندهای را فاش کردهاند که نشان میدهد هکرها دیگر تنها نیستند؛ آنها حالا یک دستیار هوشمند و فوقالعاده سریع دارند که میتواند مراحل پیچیده حمله را در چند ثانیه طی کند.

اگر میخواهید بدانید این «دزدان قدرتگرفته از هوش مصنوعی» چطور قفلهای دیجیتال را باز میکنند، این گزارش را تا انتها بخوانید.

سرعت هکی که همه را غافلگیر کرد

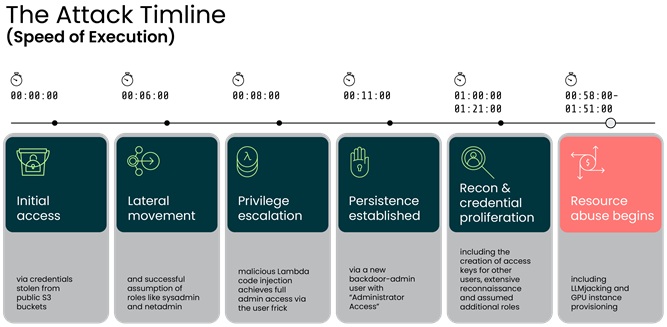

تیم تحقیقاتی Sysdig اعلام کرد که سه روز مانده به پایان سال 2025 شاهد یک نفوذ به محیط ابری AWS بوده که از نظر سرعت و شیوه اجرا، کاملاً متفاوت از حملات معمولی برآورد شده است.

چیزی که این حمله را خاص میکرد، شواهدی بود که نشان میداد هکر برای انجام کارهایی مثل شناسایی شبکه، ارتقای سطح دسترسی، جابهجایی در سیستم و حتی نوشتن کدهای مخرب، از مدلهای زبانی بزرگ (LLM) یا همان هوش مصنوعی استفاده کرده است.

هکر قصه ما حتی به تکنیک LLMjacking نیز متوسل شده است؛ تکنیکی که در آن با حساب قربانی، از مدلهای هوش مصنوعی گرانقیمت استفاده میشود!

مایکل کلارک و الساندرو بروکاتو، از مدیران و محققان Sysdig، در این باره میگویند:

این مهاجم در کمتر از ۱۰ دقیقه دسترسی ادمین گرفته، به ۱۹ بخش مختلف در AWS نفوذ کرده و هم از مدلهای Bedrock و هم از قدرت پردازش گرافیکی سیستم سوءاستفاده کرده است.

ظاهراً کدهایی که هوش مصنوعی برای هکر داستان ما نوشته بود، کامنتهایی به زبان صربی داشته و حتی شناسههای حساب AWS را به اشتباه (توهم هوش مصنوعی) ساخته بودند. در همین شرایط این کدها به مخازن گیتهابی اشاره میکرد که اصلاً وجود خارجی نداشتند؛ همه اینها ثابت میکند که ما با یک عملیات هکریِ مجهز به AI طرف هستیم.

روش عجیب عملکرد هکر در این طرح نفوذ

تصور کنید دزدی میخواهد به یک قلعه نفوذ کند؛ در حالت عادی این کار ساعتها یا روزها طول میکشد. اما در این پرونده، هکر با کمک یک «دستیار هوش مصنوعی» توانسته در کمتر از ۱۰ دقیقه، از پشت درِ ورودی به اتاق مدیریت اصلی برسد و کلید کل قلعه را در دست بگیرد.

محققان امنیتی میگویند این سرعت بالا فقط یک معنی دارد و آن این است که هکر به جای تایپ کردن دستورات، از یک هوش مصنوعی خواسته تا نقشهها را بکشد و قفلها را باز کند.

مرحله اول: پیدا کردن کلیدی که پشت در جا مانده بود (باکت S3)

Sysdig اینطور توضیح میدهید که ابتدا هکرها از طریق «باکتهای S3 عمومی» وارد سیستم شدهاند. به زبان ساده، سرویس S3 آمازون مثل یک کمد دیواری آنلاین برای ذخیره فایلهاست. مشکل اصلی و محل ورود به این روش حاصل شده که شرکت قربانی، اطلاعات ورود به سیستم (نام کاربری و رمز عبور) را در کمدی گذاشته بود که درِ آن قفل نبود و هر کسی در اینترنت میتوانست داخلش را ببیند.

هکر با گشتن در این کمد، کلیدهایی را پیدا کرد که به او اجازه میداد وارد بخشهای حساستر شرکت شود.

پیرو همین طرح نفوذ، Sysdig به کلیه کاربران و متخصصان امنیت توصیه میکند که:

هیچوقت رمزهای خود را در پوشههایی که دسترسی عمومی دارند رها نکنید؛ حتی برای تست!

مرحله دوم: تغییر دادن دستورات آشپزخانه (تزریق کد در Lambda)

در مرحله بعد هکر با استفاده از دسترسیهای سطح کاربر (که با سعی و خطا به دست آورده)، در کدهای سرویس Lambda تغییر ایجاد کرده است. سرویس Lambda مثل یک «آشپزخانه خودکار» است که طبق دستورالعملهای خاصی کار میکند.

هکر که حالا کلید ورود را داشته، وارد این آشپزخانه شده و دستورالعملها (کدها) را تغییر داده است. مثلاً به جای اینکه سیستم طبق روال عادی «ایمیل بفرستد»، هکر دستور جدیدی نوشته و به آن گفته: «یک حساب کاربری جدید با دسترسی رئیس (Admin) برای من بساز!».

هوش مصنوعی این کدهای پیچیده را چنان سریع و بدون غلط برای هکر نوشت که سیستم اصلاً شک نکرده و دستورات جدید را اجرا کرده است.

مرحله سوم: گاف هوشمندانه! (توهم هوش مصنوعی)

برای مرحله بعدی، Sysdig توضیح میدهد که وجود شناسههای اشتباه (ناشی از توهم هوش مصنوعی یا همان Hallucination) نشان دهنده اعمال کل فرایند هک به کمک هوش مصنوعی است. برای این که این بخش را به شما سادهتر توضیح دهیم میشود یک مثال جالب زد!

همانطور که میدانید هوش مصنوعی میتواند گاهی دروغ بگوید یا متوهم شود که این علت طی کردن اشتباه مسیرهای رسیدن به پاسخ داخل LLM است. در طول حمله فعلی نیز این دستیار رباتیک سعی کرده به حسابهایی نفوذ کند که اصلاً وجود خارجی نداشتند (مثلاً دنبال حسابی به اسم ۱۲۳۴۵ گشته).

این اشتباهِ مخصوصِ هوش مصنوعی، مثل اثر انگشتی بوده که لو داده، هکر خودش پشت فرمان نیست و دارد از یک چتبات برای حمله استفاده میکند. با این حال، قبل از اینکه کسی متوجه شود، هکر ۱۹ بخش مختلف شرکت را غارت کرده است.

مرحله چهارم: دزدیدن بنزین به جای ماشین! (LLMjacking)

در انتها اما داستان از همه بخشها جالبتر شده است. در این مرحله هکر دست به LLMjacking زده و از مدلهای Bedrock استفاده کرده است. هوش مصنوعیهای پیشرفته (مثل چتباتهای قدرتمند) برای اجرا شدن هزینه بسیار زیادی دارند.

هکر به جای اینکه پول مصرف برق و سرورهای خودش را بدهد، از حساب آمازونِ آن شرکت استفاده کرد تا کارهای سنگینِ خودش را انجام دهد. یعنی شرکت قربانی در آخر ماه با یک صورتحساب سنگین برای استفاده از هوش مصنوعی روبرو میشود، در حالی که خودش اصلاً از آن استفاده نکرده است!

اتفاق مثبت این است که هکر داستان ما عملاً یک فرد آماتور بوده یا سوء نیت خیلی خاصی نداشته است. در واقع این که فایلهای مهم سیستم را قفل نکرده یا درخواست باج نکرده، خود اتفاق بسیار مثبتی است. اما به هر حال داستان حاضر به ما میگوید که ترکیب یک اطلاعات فنی مقبول و استفاده هوشمندانه از هوش مصنوعی تا چه حد میتواند خطرناک باشد. ترکیبی که حتی میتوان با کمک آن به ابتدای حلقه دسترسی سیستم سرورهای بسیار بزرگ مانند AWS نفوذ کرد.

چطور از سیستم خودمان مراقبت کنیم؟

این حمله نشان داد که دیگر «امنیت معمولی» برای بسیاری از سیستمها دیگر یک گزینه کافی نیست. متخصصان Sysdig پیرامون همین موضوع میگویند که شاید چند راهکار ساده برای شرکتها وجود داشته باشد که دیگر استفاده از آنها امری اختیاری نبوده و به الزامی بسیار مهم تبدیل شود:

- کلید دست همه نباشد: به هر کارمند فقط به اندازهای که لازم دارد دسترسی بدهید (اصل حداقل دسترسی).

- قفلهای زماندار: به جای رمزهای دائمی، از رمزهایی استفاده کنید که بعد از چند ساعت خودبهخود باطل میشوند.

- دوربینهای نظارتی: همیشه بررسی کنید که چه کسی دارد از هوش مصنوعی شرکت استفاده میکند؛ اگر مدلهای غریبه را دیدید، یعنی هکر در سیستم است.

نظرات کاربران